Пристрої були повністю відкритими для хакерів

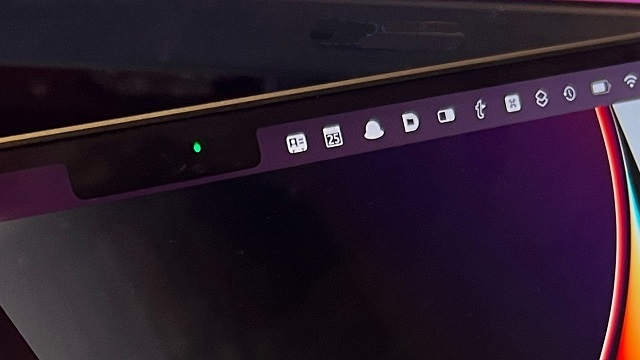

Студент Райан Пікрен, який вивчає кібербезпеку, показав Apple, як зламування веб-камер Mac може зробити пристрої повністю відкритими для хакерів. Виявив вразливість у камерах iPhone і Mac, він отримав $100500. Як розповіли в Apple, це найбільша виплата від компанії, повідомляє Hubs.ua.

За даними Пікрена, нова вразливість веб-камери пов’язана із серією проблем із Safari та iCloud, які, за його словами, Apple вже виправила. До того, як вона була виправлена, шкідливий сайт міг запустити атаку, використовуючи ці недоліки.

У своєму повному описі вразливості Пікрен пояснює, що вона надасть зловмиснику повний доступ до всіх веб-аккаунтів, від iCloud до PayPal, а також дозвіл на використання мікрофона, камери та демонстрацію екрану.

Пікрен повідомляє, що той же злам зрештою означає, що зловмисник може отримати повний доступ до всієї файлової системи пристрою. Це буде зроблено за рахунок використання файлів webarchive Safari, системи, яку браузер використовує для збереження локальних копій веб-сайтів.

«Вражаюча особливість цих файлів полягає в тому, що вони вказують веб-джерело, в якому має відображатися вміст. Це відмінний трюк, що дозволяє Safari відновити контекст збереженого веб-сайту, але, як вказували автори Metasploit ще в 2013 році, якщо зловмисник зможе якимось чином змінити цей файл, він зможе ефективно реалізувати UXSS (універсальний міжсайтовий скриптінг)», — указав Пікрен.

Користувач повинен завантажити такий файл веб-архіву, а потім відкрити його. За словами Пікрена, це означало, що Apple не вважала це реалістичним сценарієм злому, коли вперше запровадила веб-архів Safari.

«Звичайно, це рішення було ухвалено майже десять років тому, коли модель безпеки браузера ще не була такою зрілою, як сьогодні», — уточнює Пікрен. — «До Safari 13 користувачеві навіть не відображалося жодних попереджень, перш ніж веб-сайт завантажував довільні файли. Тому розмістити файл веб-архіву було легко».

Apple не прокоментувала помилку і невідомо, чи використовувалася вона активно. Але Apple заплатила Пікрену $100,500 зі своєї програми винагороди за виявлення помилок.

Програма Bug Bounty може офіційно присудити до 1 мільйона доларів і компанія публікує список максимальних сум для кожної категорії виявлених проблем безпеки. Від експертів з безпеки не обов’язково публічно розкривати суму, яку вони отримали.

Втім, користувачі зазначають, що сума виплати виглядає невеликою порівняно з тими ризиками, які несла вразливість.

«Це відкриття, безумовно, коштує понад 100 тисяч доларів. Я гадки не маю, як Apple оцінює виявлений злом, але, враховуючи потенційні можливості цього злому, я б сказав, що він коштує ближче до 1 мільйона доларів, ніж до 100 тисяч доларів. Цікаво, яка вразливість безпеки коштуватиме Apple мільйон?», — зазначив користувач під ніком tedz98.

Нагадаємо, раніше соціальна мережа Twitter заплатила випускнику Києво-Могилянської академії та аспіранту дослідницького університету у Швейцарії (EPFL) Богдану Кулінічу 3 500 доларів США за виявлення помилок в алгоритмі на основі штучного інтелекту з обрізання зображень.